Informationssicherheit

Informationssicherheit

Als externer Informationssicherheitsbeauftragter begleiten wir Sie bei der Einführung, Anpassung, Umsetzung und Optimierung technischer, organisatorischer und juristischer Belange für die Informations- und IT-Sicherheit.

Grundlagen der Informationssicherheit

Das Informationssicherheits-Managementsystems (ISMS)

Das Ziel der Informationssicherheit ist der Schutz von Daten und Informationen aller Art. Damit ist sie umfangreicher als die IT-Sicherheit, da sie den Schutz für technische Systeme (digitale Form), für nicht-technische Systeme (materieller Form, z.B. Papier) und die Organisation (nicht-materieller Form, z.B. Fachwissen) mit einschließt.

Ein ISMS soll vermeiden, dass

- vertrauliche Informationen an die Öffentlichkeit gelangen,

- Informationen und Ressourcen unwiederbringlich vernichtet werden,

- IT-Systeme mit Schadsoftware infiziert werden.

Die 3 Schutzziele der Informationssicherheit

- Vertraulichkeit: Es muss der Schutz vor unberechtigtem Zugriff auf Informationen und Ressourcen sichergestellt werden

- Integrität: Die Verlässlichkeit von Daten und Systemen, die Vollständigkeit von Informationen muss gewährleistet sein.

- Verfügbarkeit: Informationen / benötigte IT-Systeme müssen jederzeit zugänglich und im jeweils notwendigen Umfang nutzbar sein.

Unser Beratungsprozess in drei Schritten

Als externer Informationssicherheitsbeauftragter unterstützen wir Sie mit unserer Expertise bei der Umsetzung technischer, organisatorischer und juristischer Belange für die Informations- und IT-Sicherheit. Der Prozess unserer Informationssicherheitsberatung gliedert sich dabei in 3 Schritte:

GAP-Analyse & Konzept

SOLL/IST-Analyse der aktuellen Standards Ihrer Informationssicherheit. Erstellung eines individuelles Konzepts der IT- und Informationssicherheit inkl. Projektplan und Audit-Report.

Beschäftigten-Sensibilisierung

Regelmäßige Schulungen Ihrer Beschäftigten (Vor-Ort oder Online) zur Vermittlung von grundlegenden oder spezifischen Informationssicherheitskenntnissen. Erhöhung der Sensibilität Ihrer Beschäftigten.

Flatrate

Benennung eines Informationssicherheitsbeauftragten. Dauerhafte, konforme Umsetzung Ihres Informationssicherheitskonzepts und zeitlich unbegrenzte Beratung zu allen Belangen der Informationssicherheit.

Unser Beratungsprozess in drei Schritten

1. GAP-Analyse

- Grundlegende Projektplanung mit Definition der Verantwortlichkeiten

- Projektstart in Form einer Kick-Off-Veranstaltung

- Einrichtung des Online-Zugangs zu allen schlüsselfertigen Dokumenten über das my.actago-Kundenportal

- Konzeption und Definition der Organisation in Form eines Informationssicherheitsteams (IST)

- Bestandsaufnahme bereits vorhandener dokumentierter Informationen mit Bezug zur Informationssicherheit und IT-Sicherheit

- Durchführung einer GAP-Analyse zur Konformitätsbewertung

- Durchführung von Begehungen im Anwendungs- und Geltungsbereich des ISMS zur Identifikation von Gefährdungen und Schwachstellen

- Auditierung der technischen & organisatorischen Maßnahmen

- Erstellung eines Projektplans im Rahmen unserer Informationssicherheitsberatung

- Ausarbeitung und Beschreibung notwendiger Maßnahmen unter Berücksichtigung der Aspekte „Angemessenheit und Wirtschaftlichkeit“ wie auch Unterstützung bei deren Umsetzung

- Erkennung, Beurteilung und Hinweis auf umzusetzende Sofortmaßnahmen

- Erstellung eines Audit-Reports durch den Berater mit Einschätzung und Bewertung der Informationssicherheitsrisiken

- Durchführung initialer Sensibilisierungsmaßnahmen als Präsenz-Grundlagenschulung vor Ort oder via E-Learning

2. Beschäftigten-Sensibilisierung

Für alle Beschäftigten sind regelmäßige Schulungen in der Informationssicherheit unerlässlich. Die rasante Weiterentwicklung von Technologien und juristischen Neuerungen fordern uns hierbei unablässig heraus und erfordern eine schnelle Reaktion. Oftmals liegen diese Themen aber weit ab vom eigentlichen Kerngeschäft.

Unsere Beschäftigtensensibilisierung beinhaltet:

- Zeit- und ortsunabhängige Schulungen

- Vor Ort-Schulungen

- Vermittlung grundlegender Informationssicherheitskenntnisse

- Auffrischung vorhandener Informationssicherheitskenntnisse

- Erhöhung der Sensibilität Ihrer Mitarbeiter

- Senkung der innerbetrieblichen Risiken

- Grundlegende Sensibilisierung des verwandten Themas Datenschutz

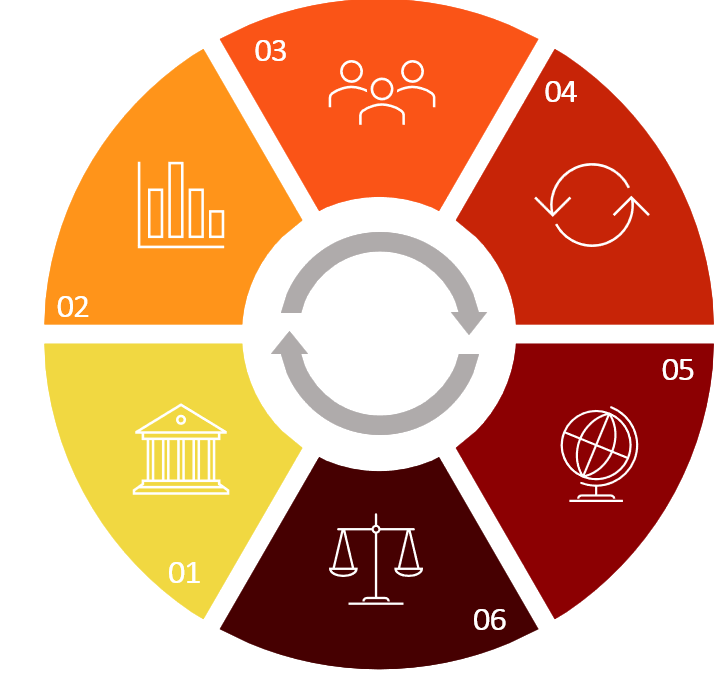

3. Informationssicherheits-Flatrate

Für viele ist die notwendige Bereitstellung eines Informationssicherheitsbeauftragen aus den eigenen Reihen schlicht nicht möglich. Noch weniger, wenn man die geforderte Stellvertretungsregelung und einen wahrscheinlichen Interessenskonflikt mitberücksichtigt. Spätestens, wenn man den anfallenden Zeit- und Kostenaufwand für die dauerhafte Umsetzung sowie den hohen Recherche-Aufwand für die richtigen Entscheidungen bei anfallenden Änderungen mit ins Kalkül zieht, wird dieses Vorhaben an dieser Stelle oftmals abgebrochen.

Wir lösen dieses Problem und stellen Ihnen nach Beauftragung nicht nur einen erfahrenen Informationssicherheitsbeauftragten (inkl. Stellvertretung und Backoffice-Ressourcen) zur Seite, sondern garantieren mit unserer Flatrate auch eine dauerhafte, konforme Umsetzung und Begleitung mit einem unbegrenzten Zeitkontingent. Darin enthalten sind folgende Bausteine:

01 Interne Audits

Als Grundlage für die Sicherung bestehender Prozesse und deren Weiterentwicklung

02 Maßnahmen

Fortlaufende Begleitung bei der Umsetzung der Maßnahmen

03 Dokumentation

Fortschreiben und Aktualisierung der erforderlichen Prozessdokumente

04 IT-Notfall / IT-Sicherheitsvorfälle

Gemeinsame Erarbeitung eines IT-Notfallhandbuchs sowie Betreuung bei IT-Sicherheitsvorfällen

05 Risikoanalyse

In Abhängigkeit des gewählten Standards werden Risiken identifiziert und mögliche Maßnahmen erarbeitet

06 Sensibilisierung & Support

Mitarbeitersensibilisierung zu aktuellen Themen sowie fortlaufender Support

Ihre Vorteile des Komplettpakets

Das Informationssicherheits-Managementsystem (ISMS)

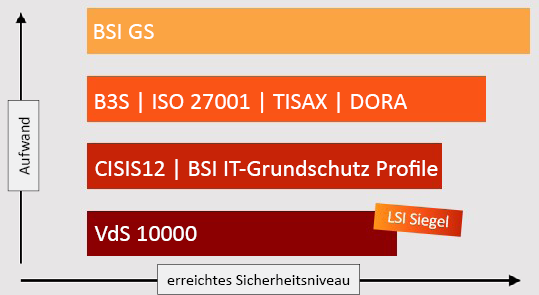

Als bestellter Informationssicherheitsbeauftragter unterstützen wir Sie bis hin zur umfänglichen Umsetzung des gewählten Standards und begleiten Sie bei der Implementierung Ihres persönlichen und durch uns bereitgestellten Informationssicherheits-Managementsystems (ISMS). Je nach Aufwand können so verschiedene Sicherheitsniveaus erreicht werden.

Unser Versprechen

Wir analysieren und dokumentieren

Wir liefern alle erforderlichen Prozessdokumente

Wir kennen Ihr benötigtes Schutzniveau

Ihr ISMS: verständlich - effizient - effektiv

Ihr kompletter Geltungsbereich

Ihre Maßnahmen: pragmatisch und umsetzbar

Normen der Informationssicherheit

Unser Versprechen

Wir analysieren und dokumentieren

Wir liefern alle erforderlichen Prozessdokumente

Wir kennen Ihr benötigtes Schutzniveau

Ihr ISMS: verständlich - effizient - effektiv

Ihr kompletter Geltungsbereich

Ihre Maßnahmen: pragmatisch und umsetzbar

Normen der Informationssicherheit

BSI GS

B3S | ISO 27001 | TISAX | DORA

CISIS12 | BSI IT-Grundschutz Profile

VdS 10000

Über 500 Kunden vertrauen actago zur Einhaltung ihrer Compliance

Rezensionen

Zufriedene Kunden sind die beste Referenz!

Ihre Vorteile mit der actago GmbH

Schlüsselfertig

Kundenorientiert

Unterschriftsreif

Innovative Beratung

Persönliche Beratung

Ihr Ansprechpartner

Maximilian Nuss | Geschäftsführer

Telefon: +49 9951/99990-20

E-Mail: info@actago.de

actago GmbH

Weidenstr. 66 | 94405 Landau a. d. Isar, Deutschland